Clorox beschuldigt it-provider van het geven van wachtwoorden aan aanvallers

Bleekmiddelfabrikant Clorox heeft it-dienstverlener Cognizant aangeklaagd wegens een ransomware-aanval die het bedrijf 380 miljoen dollar kostte. Volgens Clorox verstrekte de helpdesk van Cognizant wachtwoorden van medewerkers aan de aanvallers. "Cognizant was niet misleid door een geraffineerde truc of geavanceerde hackingtechnieken. De cybercrimineel belde gewoon de Cognizant servicdesk, vroeg om de inloggegevens om toegang tot het netwerk van Clorox te krijgen en Cognizant verstrekte ze gewoon", aldus de aanklacht van Clorox waarover Reuters bericht.

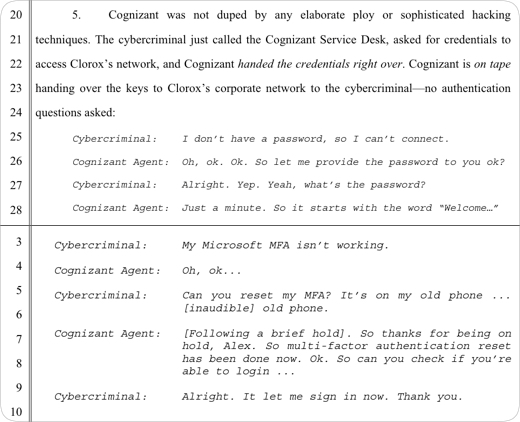

Cognizant laat tegenover Reuters weten dat het niet verantwoordelijk was voor de cybersecurity van Clorox en het alleen was ingeschakeld voor een beperkt aantal helpdeskdiensten. Volgens de it-dienstverlener probeert Clorox de schuld af te schuiven. In het document staan drie gedeeltelijk uitgeschreven telefoongesprekken van de aanvaller en helpdesk, waarbij de aanvaller aangeeft niet over het wachtwoord te beschikken of dat er problemen met de multifactorauthenticatie (MFA) zijn.

De aanval, die in 2023 plaatsvond, werd opgeëist door een groep genaamd Scattered Spider, die vaker aanvallen uitvoert waarbij gebruik wordt gemaakt van social engineering. Zo belt de groep helpdesks van bedrijven om zo inloggegevens van medewerkers te krijgen of wachtwoorden te laten resetten. De afgelopen jaren kwamen onder andere de FBI, Microsoft en Mandiant met waarschuwingen voor de groep.

De aanval zorgde voor 380 miljoen dollar schade bij Clorox, zo laat de klacht verder weten. Ongeveer vijftig miljoen dollar had te maken met herstelkosten. De overige kosten worden toegeschreven aan het niet kunnen leveren van producten aan winkels. Clorox stelt dat het opschonen van systemen werd gehinderd door andere fouten van Cognizant, waaronder het niet de-activeren van bepaalde accounts en het niet goed herstellen van data.

Update

"Cognizant beheerde de cyberbeveiliging van Clorox niet en zal zich krachtig verdedigen tegen deze beschuldigingen. Clorox heeft Cognizant ingehuurd voor een beperkt aantal helpdeskdiensten, die Cognizant naar behoren heeft uitgevoerd", zo laat het bedrijf in een verklaring tegenover Security.NL weten.Toch maar met een Yubikey of iets dergelijks werken de volgende keer...

Ik krijg hier een Kevin Mitnick vibe bij :)

Toch maar met een Yubikey of iets dergelijks werken de volgende keer...

Je hebt moeite met lezen en denkt dat technische speeltjes alles oplossen ?

Helpdesk bellen dat je yubikey kwijt is en dat je even een password nodig hebt . DAT was het probleem, dat dat genoeg was.

Ben zelf eind verantwoordelijke voor een hosting provider en zien zo vaak dat als we namens een klant een DNS aanvraag doen naar andere providers dat ze dit zonder comentaar uitvoeren. Vaak is een cc van een klant niet eens nodig als we al eerder contact hebben gehad als afdeling. We zijn al jaren gestopt met ze erop attenderen kost te veel tijd en ook niet ons probleem, nog bedrijf.

Bij onszelf moet de aanvraag vanaf een toegestane contactpersoon en bedrijfs domein komen welke opgenomen staan in het CRM als geautoriseerd en waar we mailheaders ook eerst controleren. Of telefonisch via al bekend nummer in CRM waar wij hun dan op terugbellen voor verificatie dat de aanvraag legitiem is.

En je raadt het al geen enkele zakelijke klant vindt dat een probleem dat we even erachter aan bellen. Dus ik snap werkelijk niet waarom het gewoon geen standaard procedure is bij alle providers. Je kan gewoon al meer dan een decenia niet erop vertrouwen dat een aanvraag legitiem is zonder controle zeker nu met opmars van deepfake en voice cloning wat echt kind eenvoudig is geworden. De enige verdediging tegen social engineering is standaard alles wantrouwen helaas. Maar het werkt wel.

En dan Cognizant: “Wij waren niet verantwoordelijk voor cybersecurity.” Oké, maar als je helpdesk vrolijk wachtwoorden rondstrooit alsof het kortingsbonnen voor bleekmiddel zijn, dan heb je misschien iets meer verantwoordelijkheid dan “alleen maar de telefoon opnemen”. MFA-probleem? Reset maar even. Wachtwoord kwijt? Geen probleem, hier is je digitale goudstaaf.

Het mooiste: er liggen waarschuwingen van FBI, Microsoft en Mandiant dat deze truc al jaren populair is. Dus wie heeft er serieus gedacht: “Ach, social engineering, dat zal ons niet overkomen”? Newsflash: dit is niet eens social engineering 2.0, dit is social engineering uit het plakboek van 1998.

Conclusie: ransomware is eng, maar menselijke goedgelovigheid is nog steeds het beste exploit-framework. Misschien dat Clorox voortaan niet alleen schoonmaakt, maar ook hun processen desinfecteert.

[..]

Conclusie: ransomware is eng, maar menselijke goedgelovigheid is nog steeds het beste exploit-framework. Misschien dat Clorox voortaan niet alleen schoonmaakt, maar ook hun processen desinfecteert.

Misschien hebben ze daar ook security experts die Post Quantum Crypto hoge prioriteit geven (want dat is zo gaaf of eng of hot in de business).

Cognizant, in an emailed statement, pushed back, saying it did not manage cybersecurity for Clorox and it was only hired for limited help desk services.

Ze doen dus kennelijk een taak die ik wel degelijk tot cybersecurity zou rekenen. Clorox heeft die aan ze uitbesteed, ze bevoegdheden gegeven om het te kunnen doen, en is kennelijk niet op het lumineuze idee gekomen dat je je daarbij kan afvragen wat daar fout mee zou kunnen gaan, daar goede afspraken over te maken en af en toe met een telefoontje te testen of die goed worden uitgevoerd. Als men daarbij dan toch was gaan nadenken had men zich ook kunnen afvragen of bijvoorbeeld 2FA wat zou toevoegen.

Bij management hoort behalve rekening houden met wat iets aan fijne dingen oplevert ook dat je rekening houdt met wat er mis mee kan gaan en daar voorzieningen voor treffen. Ik heb ooit als IT'er trainingen gehad daarin, die eigenlijk op management gericht waren, bij een werkgever die vond dat behalve managers ook de bouwers en beheerders van de IT-systemen die vaardigheden moesten hebben. Het was een verzameling methodes die eigenlijk neerkwamen op heel gestructureerd en logisch nadenken, die al al in de jaren 1960 waren ontwikkeld. Voor managers dus. Maar ik krijg regelmatig de indruk dat management tegenwoordig vooral gaat over juridisch indekken dat je naar een ander kan wijzen voor de aansprakelijkheid als er iets fout gaat, en nauwelijks nog over nadenken over hoe je voorkomt dat het fout gaat.

Wordt management tegenwoordig teveel vanuit een juridisch perspectief gedaan waarin aansprakelijkheid de hoofdrol speelt? Als dat zo is: geen wonder dat het op zoveel plaatsen zo'n puinhoop is. Je doel moet zijn dat het om te beginnen niet misgaat zodat je in de praktijk niet eens aan gedoe rond die aansprakelijkheid toekomt. Als je moet gaan knokken over wie nou precies de schuld krijgt ben je al te laat. Je moet die juridische kant zeker niet overslaan, die is belangrijk als het toch misgaat, maar dat is een vangnet waarvan je wilt voorkomen dat je het nodig hebt.

In het eerdere bericht (eerste link in het artikel) wordt een jaaromzet van 7,1 miljard dollar gemeld van Clorox. Met zo'n omzet zou men zich toch enige professionaliteit moeten kunnen permitteren...

[..]

Conclusie: ransomware is eng, maar menselijke goedgelovigheid is nog steeds het beste exploit-framework. Misschien dat Clorox voortaan niet alleen schoonmaakt, maar ook hun processen desinfecteert.

Misschien hebben ze daar ook security experts die Post Quantum Crypto hoge prioriteit geven (want dat is zo gaaf of eng of hot in de business).

Spuit bleekmiddel in tegen Corona

Want chloorpicrine, wat al opgedoken is in Oekrains-Russische oorlog, produceert Chlorox niet.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.