3CX-aanval begon via besmette download op privécomputer medewerker

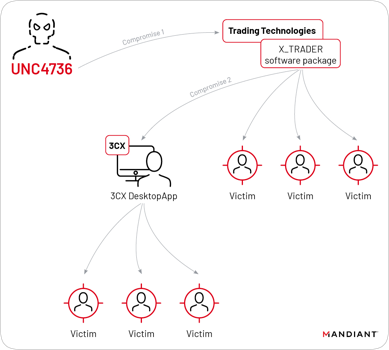

De supplychain-aanval op voip-leverancier 3CX was mogelijk door een medewerker die zelf slachtoffer van een andere supplychain-aanval werd, waarbij hij een officiële, maar besmette versie van de handelssoftware van Trading Technologies op zijn privécomputer installeerde. Dat laten 3CX en securitybedrijf Mandiant in een update over de aanval weten. Volgens Mandiant is dit de eerste keer dat waarbij het heeft gezien dat de ene supplychain-aanval tot een andere leidt.

3CX is één van de grootste leveranciers van zakelijke telefonieoplossingen. Het bedrijf claimt zeshonderdduizend klanten en twaalf miljoen dagelijkse gebruikers te hebben. De desktopapplicatie van 3CX maakt het mogelijk om vanaf de desktop te kunnen bellen of voicemail te beluisteren. Aanvallers wisten verschillende versies van de software voor macOS en Windows van malware te voorzien.

Onderzoekers van securitybedrijf Mandiant hebben nu ontdekt hoe de aanvallers bij 3CX wisten binnen te komen. Een 3CX-medewerker had op zijn privécomputer de handelssoftware X_Trader geïnstalleerd. Daarbij had de medewerker de software van de officiële website van leverancier Trading Technologies gedownload. Aanvallers waren er echter in geslaagd om Trading Technologies te compromitteren en konden zo een backdoor aan X_Trader toevoegen.

Nadat de privécomputer van de 3CX-medewerker was gecompromitteerd wisten de aanvallers inloggegevens te stelen waarmee ze toegang tot de 3CX-systemen konden krijgen. Twee dagen nadat de privécomputer besmet raakte wisten de aanvallers via de vpn-verbinding van de medewerker op de 3CX-systemen in te loggen. Vervolgens wisten de aanvallers andere inloggegevens te onderscheppen en zich lateraal door het 3CX-netwerk te bewegen, om uiteindelijk de build-omgevingen van de macOS- en Windows-versie van de desktopapplicatie te compromitteren.

De toegevoegde malware aan de 3CX-desktopapplicatie verzamelt informatie over het systeem en browsergeschiedenis en stuurt die naar een server van de aanvallers. Bij een zeer select aantal slachtoffers werd vervolgens de Gopuram-backdoor geïnstalleerd waarmee de aanvallers toegang tot het systeem krijgen, zo liet antivirusbedrijf Kaspersky eerder weten. De virusbestrijder detecteerde op basis van de eigen telemetriegegevens afkomstig van klanten minder dan tien besmettingen wereldwijd.

"We denken dat Gopuram de primaire malware en uiteindelijke payload in de aanvalsketen is", aldus onderzoeker Georgy Kucherin. Deze backdoor is eerder ingezet tegen cryptobedrijven en volgens Kucherin hebben de aanvallers achter de 3CX-aanval een specifieke interesse in cryptobedrijven. Volgens Mandiant is de aanval het werk van een uit Noord-Korea opererende groep.

Nu had de beste man niet kunnen weten dat een officieel stuk software al compromised was, desalniettemin nog een reden om dit niet te doen.

Wanneer gaan bedrijven nu eens inzien dat je zakelijke en prive devices gewoon gescheiden moet houden.

Wanneer gaan bedrijven nu eens inzien dat je zakelijke en prive devices gewoon gescheiden moet houden.

Wanneer gaan bedrijven nu eens inzien dat je zakelijke en prive devices gewoon gescheiden moet houden.

Niet mee eens als de software admin rechten nodig heeft voor installatie dan is dat dus gewoon af te vangen door gebruikers geen local admin te maken.

Wanneer gaan bedrijven nu eens inzien dat je zakelijke en prive devices gewoon gescheiden moet houden.

Niet mee eens als de software admin rechten nodig heeft voor installatie dan is dat dus gewoon af te vangen door gebruikers geen local admin te maken.

1 admin rechten is voor 95% van de gebruikers echt totaal onzinnig en niet nodig. ze kunnen voor 99% hun taken uitvoeren zonder admin rechten Zelfs als systeembeheerder heb ik zelf geen local admin rechten op mijn werk account.

2 geen VPN toestaan op een prive werk plek maar wel SSL VPN is denk toch zelfde zodra die moglijkheid eris kunnen zit dit ook gebruiken of het nu VPN of SSL VPN is.

al met al wat ik wil zeggen is dat in veel organisatie nog gebruikers met veel te veel rechten rond lopen waardoor dit soort zaken kunnen gebeuren. Tevens kan je je zelf afvragen of je uberhaubt vpn op een prive laptop nodig hebt bij een medewerker.

Deze posting is gelocked. Reageren is niet meer mogelijk.