Overheid voldoet nog altijd niet aan afspraken voor e-mailbeveiliging

De overheid voldoet nog altijd niet aan de afspraken voor het beveiligen van e-mail, ook al had dit in 2019 al geregeld moeten zijn. Daardoor kunnen criminelen namens bijna een kwart van de onderzochte overheidsdomeinen vervalste e-mails versturen. Dat meldt het Forum Standaardisatie op basis van eigen onderzoek.

Binnen de overheid zijn afspraken gemaakt om verschillende e-mailbeveiligingsstandaarden uit te rollen, de zogeheten streefbeeldafspraken. Alle overheden moesten in 2019 in ieder geval voor e-mail SPF en DMARC juist hebben ingesteld. Via DMARC kan worden ingesteld wat de mailserver moet doen als die een verdachte e-mail ontvangt.

Een andere standaard die al geïmplementeerd had moeten zijn en dat niet is, is DANE. Het DANE-protocol zorgt ervoor dat STARTTLS wordt afgedwongen. Dit is een uitbreiding voor smtp die een beveiligde verbinding tussen de verzendende en ontvangende mailserver opzet.

"Met de implementatie en juiste strikte configuratie van anti-emailvervalsingstandaarden kan phishing worden bestreden. De OBDO streefbeeldafspraak om dat eind 2019 bij 100 procent van de gemeten e-maildomeinen op orde te hebben is nog niet gehaald", stelt het Forum Standaardisatie. "Bijna een kwart van de overheden voldoet nog niet. Phishingmails namens de achterblijvende organisaties (inclusief bewindspersonen) komen daardoor nog steeds bij burgers en bedrijven aan."

Cloudmail

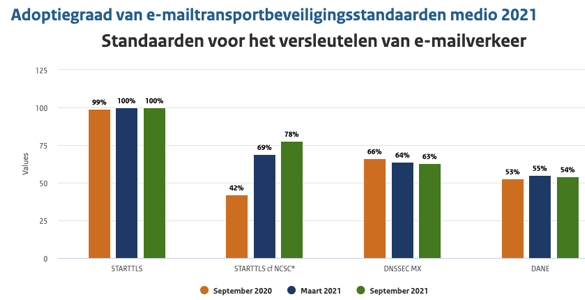

Het onderzoek laat verder zien dat e-mailvertrouwelijkheidstandaarden DNSSEC en DANE zelfs een lichte terugval tonen door toenemend gebruik van clouddiensten van voornamelijk Amerikaanse bedrijven, die deze standaarden nog niet ondersteunen. "Het is cruciaal dat overheden die nog niet voldoen aan de verplichtingen, hun leverancier blijven vragen om ondersteuning van alle standaarden. De afspraak was dat overheden uiterlijk eind 2019 ondersteuning hadden voor deze standaarden", merkt het Forum Standaardisatie op.

Microsoft werkt inmiddels voor haar cloudmaildienst Exchange Online aan de implementatie van DNSSEC en DANE. Ondersteuning voor inkomende mail laat langer op zich wachten en zou eind volgend jaar gereed moeten zijn. Het Forum Standaardisatie waarschuwt dat overheden tot die tijd een verhoogd risico op afluisteren van e-mailverkeer hebben.

Overstappen

Om de situatie te verbeteren doet het Forum Standaardisatie verschillende aanbevelingen. Zo kunnen beheerders van de mailserver DANE instellen en is het configureren van een voldoende strikte DMARC-policy volgens de organisatie kwestie van een goed, zorgvuldig configuratietraject door de ict-dienstverlener. Wanneer de huidige leverancier te weinig medewerking verleent, moeten overheden overwegen om over te stappen naar een leverancier die wel voldoet aan de afgesproken standaarden, aldus één van de aanbevelingen.

Het Forum Standaardisatie bestaat uit deskundigen afkomstig uit diverse overheidsorganisaties, het bedrijfsleven en de wetenschap. Het stimuleert het gebruik van open standaarden voor digitale gegevensuitwisseling in de publieke sector. Het Forum onderhoudt ook de lijst met verplichte open standaarden voor de publieke sector en monitort de adoptie en naleving van het open standaardenbeleid. Elk halfjaar voert het een meting uit hoe overheidsorganisaties de standaarden hebben geïmplementeerd.

Ik zit nog steeds op die 1000 euro per jaar van Rutte te wachten. Ik ben nog steeds een werkende Nederlander.

Enigszins beschamend dat ze dit niet op orde hebben. Mijn privé mail heeft dit zelfs op orde… al een paar jaar.

Doordat afgesproken anti-phishing standaarden nog niet zijn geadopteerd, komt valse e-mail, verstuurd uit naam van (bijv. bestuurders van) overheidsorganisaties, nog steeds bij burgers, bedrijven en ambtenaren aan. Met alle risico’s op ransomware, ceo-fraude, phishing en desinformatie van dien.

Om phishingmails uit naam van overheidsorganisaties te voorkomen, moet bijna een kwart van de halfjaarlijks gemeten domeinen nog een strikt DMARC-beleid instellen. Overheden hadden dit voor eind 2019 al moeten regelen.

Vooropgesteld: ja, implementeer die maatregelen. Ze helpen.

Maar ik krijg steeds meer moeite met overheden die niet het hele verhaal vertellen of zelfs liegen. Het is namelijk een leugen dat het implementeren van deze maatregelen "Om phishingmails uit naam van overheidsorganisaties te voorkomen": het woord "helpen" lijkt bewust te zijn weggelaten uit die zin.

Met SPF en DMARC correct geïmplementeerd aan afzenderzijde geldt OOK: "Nepmails blijven mogelijk", om ten minste de volgende redenen:

1) Het afzenderdomein is van criminelen: veel e-mail programma's/apps van ontvangers (vooral op smartphones) tonen het afzenderdomein niet. Bovendien kunnen criminelen domeinnamen gebruiken waarvan de ontvanger niet weet dat deze niet van de gesuggereerde overheidsinstantie is; ook als een e-mail programma/app afzenderdomeinnamen wel toont, letten niet alle ontvangers daarop (vooral niet als de inhoud van de e-mail overtuigend echt lijkt, bijv. met een logo) en bovendien is het voor de meeste ontvangers ondoenlijk om vast te stellen dat een afzenderdomein niet van de gesuggereerde afzenderorganisatie is.

2) Afzenders hebben geen invloed op de instellingen van ontvangende mailservers. Als een ontvangende mailserver onvoldoende goed checkt op SPF en DMARC (en evt. DKIM), kun je als afzender je best doen maar dat helpt niet. Een van de redenen om niet strak te checken, is dat SPF funest is voor forwarding. Daar bestaat weer een oplossing voor, genaamd SRS (Sender Rewriting Scheme) die forwarders moeten implementeren, ook overheidsmailservers die doorsturen. Op forumstandaardisatie.nl kan ik echter niets vinden over SRS (maar misschien zoek ik niet goed genoeg).

3) DMARC (aan ontvangstkant) blijkt niet altijd fool-proof. E-mails met meer dan één afzender, en dus ook afzenderdomeinen, zijn toegestaan in "header-From" volgens de e-mail standaarden. Sommige DMARC-implementaties (ontvangstzijde) gingen daar onverstandig mee om, en worden mogelijk nog gebruikt aan ontvangstzijde (voorbeeld, OpenDMARC in https://www.security.nl/posting/618851/Bellingcat-journalisten+doelwit+van+phishingaanval+met+zeroday).

4) ARC, de "opvolger" van DMARC, lijkt aan populariteit te winnen. Ik heb mij daar nog onvoldoende in verdiept, maar verouderde technologie verplichten lijkt mij niet verstandig (https://en.wikipedia.org/wiki/Authenticated_Received_Chain).

5) Al deze verplichte maatregelen zijn kansloos als e-mail accounts van afzenders kunnen worden misbruikt, zoals recentelijk in de gemeente Ede het geval was (https://www.security.nl/posting/730725/E-mailaccount+gemeente+Ede+gekaapt+via+phishingmail+en+gebruikt+voor+phishing).

Overheid: word alsjeblieft transparanter over maatregelen die jullie nemen en/of verplichten; beschrijf ook de nadelen, risico's en mogelijke bijwerkingen. Als je dat niet doet, wordt je steeds ongeloofwaardiger. Zonder openheid krijg je m.i. steeds minder partijen mee en behaal je de gestelde doelen nooit.

Ik zit nog steeds op die 1000 euro per jaar van Rutte te wachten. Ik ben nog steeds een werkende Nederlander.

Naast dat je de verschillende overheden nu door elkaar gooit, haal je ook nog eens politieke partijen en hun beloften en overheid door elkaar. En heb je die 1000 euro ook al lang in je portemonnee: https://www.volkskrant.nl/nieuws-achtergrond/werkende-nederlander-kreeg-wel-bijna-1-000-euro~b667c80b/

Ontopic blijven is een deugd.

Een "Forum Standaardisatie" wat als doel heeft om alle overheids instanties 100% met groene vinkjes te krijgen is eerder een gevaar dan een aanwinst.

Een "Forum Standaardisatie" wat als doel heeft om alle overheids instanties 100% met groene vinkjes te krijgen is eerder een gevaar dan een aanwinst.

Waarom? Dat betekend slechts dat ze het op basis niveau voor deze zaken elkaar hebben.

Het lijstje is flexibel: elk jaar komt er iets bij.

Niet eens, met het verwijt aan de overheid. Die krijgen adviezen van verschillende kanten, de techneuten en maken daar dan een "begrijpelijk" verhaal van. Tussen de technici en beleidsmakers zit een zeer grote kloof.

Microsoft heeft lak aan dnssec en dane en komt er mee weg.

Ik zit nog steeds op die 1000 euro per jaar van Rutte te wachten. Ik ben nog steeds een werkende Nederlander.

Naast dat je de verschillende overheden nu door elkaar gooit, haal je ook nog eens politieke partijen en hun beloften en overheid door elkaar. En heb je die 1000 euro ook al lang in je portemonnee: https://www.volkskrant.nl/nieuws-achtergrond/werkende-nederlander-kreeg-wel-bijna-1-000-euro~b667c80b/

Ontopic blijven is een deugd.

"Dit artikel is exclusief voor abonnees"

Microsoft heeft lak aan dnssec en dane en komt er mee weg.

Klopt, maar een echt groot probleem is dat Microsoft toegang heeft tot alle verkeer en o.a. links bezoekt. Vanuit Amerika. De belofte van voldoen aan de GDPR heeft geen waarde. De Amerikanen kunnen alle mail lezen die ze willen en dat doen ze ook, ze kunnen ook bijlagen bekijken.

Je bent niet goed bezig als je gevoelige informatie wil hosten bij een niet veilige aanbieder zoals Microsoft. Er zijn ruim voldoende waarschuwingen geweest in onderzoeken uitgevoerd in opdracht van de overheid. Voel je je aangesproken, stap dan over op een Nederlandse aanbieder. Er zijn er genoeg. Doe grondig onderzoek naar de garanties van exclusiviteit van data en end to end versleuteling. Vraag ook eens stevig door hoe de malware en link scanning is geregeld. Worden samples opgestuurd naar het buitenland?

Heb hem netjes gewaarschuwd, kreeg medelijden, helaas een dankjewel kon er nog niet eens vanaf.

Ze kunnen e-mail met van alles beveiligen, maar tegen bovenstaande foutjes kun je weinig doen. Nu ging het enkel om persoonsgegevens van één persoon, voor je het weet...

Het probleem is het woord "Afspraken". Er is hier niets afgesproken, maar van bovenaf opgelegd.

Als je kijkt in de lijst van een paar honderd mailadressen, betreft het vooral lagere overheden die nog niet voldoen aan de 'afspraken'. Ik zie er nog een paar kleinere gemeentes in staan. Verder allerlei organisaties waar je als gewone burger weinig mee te maken hebt.

Zelf kijk ik bij belangrijke mail altijd naar de DKIM ondertekening. Is die op naam van de afzender, dan weet ik dat hij ook afkomstig is van dat bedrijf.

Zolang de ontvanger van een email niet door een popup wordt gewaarschuwd, zal ook dit niet acceptabel waterdicht zijn.

Een dergelijke waarschuwing in de vorm van een popup moet natuurlijk niet door een blocker worden gtegengehouden.

Eén van de reden denk ik, dat bedrijven hier geen voorstander van zijn, is simpel hun juridische verantwoordelijkheid, ingeval hun emailserver is gehackt, en de ontvanger, die geen waarschuwing krijgt daardoor financiële schade lijd, het bedrijf daarvoor verantwoordelijk houd.

Bij constatering hangt direct een of andere opsporingsdienst je in de nek.

Maar het zwakke punt is: degene die het ontvangt die niet goed controleert of degene die de verzender zegt te zijn

wel degene is die hij/zij verwacht een mail te sturen. Net als bij webpagina's, daar zegt https ook niks daarover.

Wat we nog missen is een betrouwbare lookup van "is dit domein een domein wat door organisatie X gebruikt wordt?".

Dat dit nodig is komt door het lakse beheer wat er gevoerd is over domeinnamen. Als Piet Beertema de scepter nog

zou zwaaien had ieder bedrijf maar 1 domeinnaam en wist je dat alles met een andere domeinnaam fake is.

Nu weet je dat niet omdat ieder groot bedrijf of instantie minstens 20 domeinnamen gebruikt.

Die 'certificatie' is er al heel lang in de form van DKIM. Er wordt een checksum over de mail uitgerekend en in de header geplaatst. Vervolgens staat er in welk domein de mail ondertekend heeft.

In dat domein staat dan de publieke sleutel om de checksum te bevestigen. Op zich een heel goede beveiliging tegen spoofen. Het probleem is echter dat veel mailservers de mail, om allerlei redenen, niet bouncen als de check faalt. Het probleem zit hem erin dat het wel eens mis gaat met mailing-listen, die mail verder forwarden. Maar daarvoor is de ARC toevoeging uitgevonden (Die Erik hierboven ook al aanhaalt). Dus dat het mis gaat met maillinglisten is ook geen excuus meer om niet te bouncen. Dan moet men zo'n maillinglist maar beter doorsturen.

En omdat ze vaak niet bouncen bij een fail, mag je hopen dat je een provider hebt die de resultaten van de test wel in de header plaatst. Ik open altijd de header, maar op smartphones is dat vaak niet mogelijk. Na een lange zoektocht ben ik 'Blue mail' gaan gebruiken, omdat dat het enige mailprogramma was dat de volledige header kon tonen. Maar sinds een update laat ook dat programma nu slechts een beperkte header zien, zonder de DKIM info.

Erg apart..

Enigszins beschamend dat ze dit niet op orde hebben. Mijn privé mail heeft dit zelfs op orde… al een paar jaar.

Je moet alleen niet vergeten, dat je privé mail omgeving een stuk kleiner is en 1 klant heeft, die dit vereist. Een grote organisatie als Microsoft heeft heel veel klanten en gegarandeerd ook klanten, die willen dat het er niet is, omdat hun handige software dan geen mail meer kan sturen. Altijd wanneer je een gevarieerde groep kanten hebt, krijg je dat soort ellende. We doen dat zelf ook. Wij eisen van onze ISP bepaalde beveiligingen of de mogelijkheid onze eigen routers aan te kunnen sluiten, want dan krijgen we het veilig. Maar Jan-met-de-pet heeft dat liever kant-en-klaar en makkelijk, want al die beveiligingen zijn onhandig en zitten in de weg.

In Thunderbird moet ik in de bron van de email naar iets over het DKIM zoeken. Om dus te zien, waar de email vandaan komt, zie ik in webmail (Gmail) bijvoorbeeld onderstaande informatie, en het gaat hierbij om juiste afzender, en dan moet ik dus eerst een paar handelingen verrichten, en dan lees ik:

Van: ********* ****@mail*********.**

Aan: ********@******.**

Onderwerp: *********************************

SPF: FAIL met IP-adres ***.*****.*****.*****> Meer informatie

DKIM: 'PASS' met domein ******-*********.** Meer informatie

DMARC: 'PASS' Meer informatie

En wat moet ik met dit verhaal als gemiddelde gebruiker, die kan daar dus niks mee.

Als de verzender gebruik maakt van certificering, dan kan ik als ontvanger van de email direct zien, of de afzender ook werkelijk degene is die het beweert te zijn. Net als de webpagina van Security.nl. want dat word gegarandeerd door het certificaat.

En natuurlijk moet voor het vertrouwen door de gemiddelde gebruiker, in de pagina automatisch een melding, zichtbaar worden, die aangeeft of de email vertrouwd is.

Zo eenvoudig is het..........

Je moet alleen niet vergeten, dat je privé mail omgeving een stuk kleiner is en 1 klant heeft, die dit vereist. Een grote organisatie als Microsoft heeft heel veel klanten en gegarandeerd ook klanten, die willen dat het er niet is, omdat hun handige software dan geen mail meer kan sturen.

Als niet alle klanten bepaalde functies willen kunnen ze deze instelbaar maken en er een default op zetten, afhankelijk van de impact van een functie kan die default "uit" of "aan" zijn. Klanten kunnen dit dan naar wens instellen.

Maar als je geen instelling aanbiedt, dan houdt alles op natuurlijk.

Waarom moet het persee groot? Goede partijen zijn er genoeg, bijvoorbeeld Freedom, BIT of Tutanota.

Check zelf je mail server op https://internet.nl/halloffame/mail/ (Rijksoverheid staat er ook tussen met een aantal mailservers, dus ze kunnen het wel)

Waarom moet het persee groot? Goede partijen zijn er genoeg, bijvoorbeeld Freedom, BIT of Tutanota.

Check zelf je mail server op https://internet.nl/halloffame/mail/ (Rijksoverheid staat er ook tussen met een aantal mailservers, dus ze kunnen het wel)

Omdat je elke gemeente erop wilt overzetten. Dan ben je groot.

Die dienst wordt nu niet geboden door hen toch?

Dat de controle van DKIM lastig is, ligt niet aan het protocol, maar meer aan het gegeven dat de meeste mail cliënten er niets mee doen. De mail server zou dit al moeten bouncen, zodat je er als gebruiker niets mee te maken hebt. Gelukkig is er ook DMARC, dat sterk op DKIM rust en waar je kunt instellen hoe er bij een faal gehandeld moet worden.

Ik heb geen ervaring of mailservers zich altijd aan een 'reject' policy houden, maar op zich zou mail bij een faal niet bij de ontvanger moeten aankomen. De ontvanger heeft dan geen echte noodzaak om zelf die DKIM te controleren.

Juist voor Thunderbird was er een Add-on die de DKIM info netjes in de adresbalk van een mail toonde. Die add-on is echter niet meer compatibel met de huidige Thunderburd versie. Blijkbaar is DKIM een straat te ver voor de meeste gebruikers, zodat de ontwikkelaar er mee is gestopt.

Idem voor GMail. Een paar jaar geleden kon je de DKIM info ook in hun webmail zien als je op de verzender klikte. Deze info is nu weer verdwenen. Iets wat ik niet snap omdat dit in mijn optiek de beste methode is om de afzender te verifiëren.

@waterlelie, dat is meer een kwestie van configuratie door de beheerder van je mail omgeving. In jouw geval Gmail.

Als het een bedrijfsserver betrof, kan de mailbeheerder zelf opgeven dat als 1 van de waarden faalt, hij de mail direct naar de spambox moet verplaatsen of zelfs gewoon weigeren. Omdat het Gmail betreft heb je hier helaas niet zo veel invloed op. Overeenkomstig het artikel, dat de Amerikaanse Cloudproviders nog niet zo veer zijn. Waarbij ze niet expliciet naar dit gegeven refereerden, maar dit ligt wel in het verlengde.

Als ik een certificaat van mijn zorgverzekeraar heb, die mij geregeld een email stuurt, dan weet ik 100 % dat die email van mijn Zorgverzekeraar afkomstig is, en als daar een link in staat, die ik geacht wordt aan te klikken, dan kan ik ervan uitgaan, dat dit okay is.

Ik heb in het verleden al op locaal niveau gebruik gemaakt van de XCA certificaten, (ook in de Microsoft winkel gratis), en dat werkte prima.

Wie die logica bestrijd, daag ik uit om nu eens niet met technische termen te proberen anderen af te bluffen, maar concreet aan te geven, waarom certificering niet veiliger is..

https://addons.thunderbird.net/thunderbird/addon/dkim-verifier/

https://github.com/lieser/dkim_verifier/wiki

https://addons.thunderbird.net/thunderbird/addon/dkim-verifier/

https://github.com/lieser/dkim_verifier/wiki

Draai er nou niet omheen, een certificaat is gewoon de beste oplossing......

https://addons.thunderbird.net/thunderbird/addon/dkim-verifier/

https://github.com/lieser/dkim_verifier/wiki

Draai er nou niet omheen, een certificaat is gewoon de beste oplossing......

En hiervoor is juist DKIM en DMARC bedacht.

DANE for SMTP (RFC 7672) uses the presence of DNS TLSA resource records to securely signal TLS support and to publish the means by which sending mail servers can successfully authenticate legitimate receiving mail servers. This makes the secure connection resistant to downgrade and MITM attacks.

Draai er nou niet omheen, een certificaat is gewoon de beste oplossing......

Het probleem blijft dat de meeste ontvangers niet weten hoe je een certificaat inspecteert, hoe betrouwbaar de uitgifte van dat certificaat was en vooral: of de domeinnaam in het certificaat wel of niet van de gesuggereerde organisatie is. Bij ede.nl zal dat wel duidelijk zijn, maar bij gemeente-ede.nl, ede.net of ede.stadhuizen.nl?

Om exact dezelfde redenen trappen veel mensen ook in phishing met lijkt-op/klinkt-als domeinnamen van websites.

En hoewel een signing certificaat kan helpen bij inbraak op accounts, kun je ook niet uitsluiten dat de crimineel daarbij de persoonlijke private key bemachtigt. En indien de mail ondertekend wordt op de uitgaande mailserver (en daar het certificaat wordt toegevoegd) heeft de crimineel die private key niet nodig.

Authenticiteit aantonen en betrouwbaar kunnen vaststellen is helaas enorm ingewikkeld. Het enige dat we met SMTP lijken te kunnen is de risico's een klein beetje verlagen. Een discussie van wat dan "de beste" oplossing is, helpt niet zoveel. Combineren zou wel eens tot de minst grote risico's kunnen leiden.

Ook nu allerlei zelfverzonnen aannames, zoals "het certificaat moet worden onderhouden en beheert, wat heel complex is" Hoe bedenk je het.. En Erik van Straten die komt met domeinnamen, die op elkaar lijken voor de gebruikers c.q. ontvangers van email, moet ik daar nu echt serieus op ingaan. En natuurlijk als de crimineel de private sleutel bemachtigd, etc... Zijn dat nu de argumenten om maar te blijven aanknoeien met de DKIM en andere twijfelachtige methoden.

En dat allemaal terwijl betalende klanten van Google Gmail hun emailverkeer wel kunnen beveiligen door middel van email certificatie.

Stel dat je alsnog openstaat voor deze problematiek, lees dan bijvoorbeeld een van de laatste artikelen die laat zien dat dit soort aanvallen niet denkbeeldig zijn: https://www.bleepingcomputer.com/news/security/us-universities-targeted-by-office-365-phishing-attacks/.

Fijne avond verder...

Stel dat je alsnog openstaat voor deze problematiek, lees dan bijvoorbeeld een van de laatste artikelen die laat zien dat dit soort aanvallen niet denkbeeldig zijn: https://www.bleepingcomputer.com/news/security/us-universities-targeted-by-office-365-phishing-attacks/.

Fijne avond verder...

Email afzenders die hun e-mails beschermen met een certificaat, net zoals websites dat doen, zijn niet de heilige Graal. Maar de voorbeelden van Erik van Straten worden door hem selectief uitgezocht, en dan gepresenteerd als algemeen voorkomende gevallen. Maar wat hij nalaat te vertellen, is dat de e-mails uit het voorbeeld, mogen we gerust aannemen, werden beschermd door DKIM en vergelijkbare procedures, waarvan hij beweert dat ze de beste beveiliging tot op heden zijn die beschikbaar is.

Als deze e-mails waren bescherm door certificaten, en de mailserver was niet gecompromitteerd, dan hadden de ontvangers direct een waarschuwing kunnen ontvangen op hun computer.

Tenslotte, de tegenstand tegen certificaten is begrijpelijk, omdat bedrijven simpelweg juridisch aansprakelijk kunnen worden gesteld, als hun klanten afgaan op o.a. betalingsverzoeken in een e-mail die als echt geauthentiseerd is.

Lees mijn eerste bijdrage in deze draad nog eens na. Het is allemaal half werk. Bij DMARC volstaat SPF, ook als de DKIM signature gezet door het (hopelijk enige) domein in header-From niet klopt. Spammers en phishers zoeken altijd naar manieren om beveiligingsmaatregelen te omzeilen, dus om je te wapenen is het verstandig om te voorspellen wat zij zullen doen als je pleit voor een andere aanpak.

Deze posting is gelocked. Reageren is niet meer mogelijk.