Wereldwijde ransomware-aanval via Kaseya VSA-software: een overzicht

Op vrijdag 2 juli werden bedrijven wereldwijd getroffen door een ransomware-aanval. De aanvallers claimen meer dan een miljoen computers te hebben versleuteld en eisen 70 miljoen dollar voor een generieke decryptietool waarmee alle slachtoffers hun bestanden kunnen ontsleutelen. De exacte aanvalsvector was eerst nog onbekend, maar alles wees al snel naar het programma VSA van softwarebedrijf Kaseya. Managed serviceproviders (MSP's) gebruiken deze software om de systemen van hun klanten op afstand te beheren. In dit artikel geeft Security.NL een overzicht van de aanval en de laatste ontwikkelingen. Het artikel zal dan ook steeds worden bijgewerkt.

Kaseya VSA

Kaseya VSA is een "Unified Remote Monitoring & Management" oplossing voor systeembeheer en netwerkmonitoring. Via VSA kunnen MSP's onder andere patchmanagement bij klanten uitvoeren, it-incidenten oplossen en zichtbaarheid in de it-netwerken van hun klanten krijgen. Op de systemen van deze klanten wordt de VSA-clientsoftware geïnstalleerd die via een VSA-server wordt beheerd.

Een dag na de aanval bevestigde Kaseya dat de aanvallers inderdaad de VSA-software hadden gebruikt om systemen van MSP-klanten met ransomware te infecteren. Volgens verschillende beveiligingsonderzoekers en securitybedrijven wisten de aanvallers via de VSA-software een malafide automatische update uit te rollen die de REvil-ransomware op systemen installeerde.

Het Dutch Institute for Vulnerability Disclosure (DIVD) maakte zondag 4 juli bekend dat de Nederlandse beveiligingsonderzoeker Wietse Boonstra verschillende kwetsbaarheden in VSA had ontdekt waarvan de aanvallers bij hun aanval misbruik van maakten. Deze beveiligingslekken, aangeduid als CVE-2021-30116, waren aan Kaseya gerapporteerd en het bedrijf werkte aan een beveiligingsupdate. Nog voordat het die kon uitrollen hebben de criminelen achter de REvil-ransomware misbruik van de lekken gemaakt voor het uitvoeren van hun aanval. Hoe het kon dat de criminelen ook van de kwetsbaarheden wisten is onbekend. Beveiligingsonderzoeker Victor Gevers meldde op Twitter dat de beveiligingslekken triviaal te vinden waren.

Vanwege de aanval adviseerde Kaseya aan managed serviceproviders om hun VSA-servers meteen offline te halen en te houden totdat er meer informatie bekend was. Ook de SaaS-omgeving van Kaseya zelf ging offline. Dit heeft tot gevolg dat MSP's de systemen van hun klanten niet meer via VSA kunnen beheren. Kaseya heeft inmiddels beveiligingsupdates ontwikkeld. Het plan is om op maandag 5 juli het SaaS-datacenter van Kaseya weer online te brengen. Daarna volgen de patches voor de VSA-servers van MSP's. Kasesya spreekt in de berichtgeving trouwens over één kwetsbaarheid.

Het DIVD is een organisatie die beveiligingsonderzoek uitvoert en bedrijven waarschuwt voor kwetsbaarheden. Naast het informeren van Kaseya over de beveiligingslekken waarschuwde het samen met Kaseya ook managed serviceproviders om hun systemen offline te halen. In eerste instantie waren zo'n 2200 VSA-servers vanaf het internet toegankelijk. Inmiddels is dat aantal gedaald naar 140 en gaat het om nul servers in Nederland. Dat heeft niet kunnen voorkomen dat volgens Kaseya tientallen MSP's slachtoffer zijn geworden. Het bedrijf geeft geen exact aantal, maar sprak eerst van minder dan veertig providers. In een interview met ABC News wordt gesproken over een getal van tussen de vijftig en zestig MSP's.

Microsoft Defender

Bij het uitvoeren van de aanval maakten de aanvallers gebruik van een kwetsbare versie van Microsoft Defender, zo meldt antivirusbedrijf Sophos. Deze versie is kwetsbaar voor side-loading, waarbij kwaadaardige code in een dll-bestand wordt geplaatst. Aanvallers plaatsen dit dll-bestand vaak in de directory van de bijbehorende executable. Wanneer de executable wordt uitgevoerd zal ook het kwaadaardige dll-bestand worden geladen.

Zodra het dll-bestand in het geheugen is geladen verwijdert de malware zichzelf van de harde schijf. Vervolgens worden via het uitvoerbare en gecompromitteerde bestand van Microsoft Defender de harde schijf, externe schijven en netwerkschijven versleuteld. "Allemaal door een door Microsoft gesigneerde applicatie die securitycontrols meestal vertrouwen en ongehinderd toestaan", zegt onderzoeker Mark Loman.

Slachtoffers

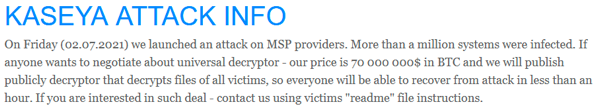

De exacte impact van de aanval is op dit moment nog onbekend, maar het afgelopen weekend werd al duidelijk dat meerdere bedrijven zijn getroffen. Securitybedrijf Huntress meldde dat het om meer dan duizend bedrijven gaat, die klant bij zo'n dertig MSP's zijn, van wie de systemen zijn versleuteld. De aanvallers claimen zelf op hun eigen blog meer dan een miljoen systemen te hebben versleuteld en eisen 70 miljoen dollar voor een generieke decryptietool waarmee alle slachtoffers hun systemen kunnen ontsleutelen.

Getroffen bedrijven en organisaties

Hieronder een overzicht van de voor zover nu bekend getroffen bedrijven en organisaties.

- Zweedse supermarktketen Coop

- Twee Nieuw-Zeelandse scholen

- Nederlandse technisch dienstverlener Hoppenbrouwers Techniek

- Nederlandse it-dienstverlener VelzArt

- Belgische managed serviceprovider ITxx

- Meerdere it-dienstverleners en bedrijven in Duitsland.

REvil-ransomwaregroep

De aanval is uitgevoerd door de groep criminelen achter de REvil-ransomware, die ook wel Sodinokibi wordt genoemd. De eerste ransomare-exemplaren van deze groep werden in april 2019 ontdekt. REvil was onder andere verantwoordelijk voor de aanval op JBS, de grootste vleesverwerker ter wereld. Dit bedrijf betaalde uiteindelijk 11 miljoen dollar losgeld. REvil wist eerder in te breken bij de Deense schoonmaakgigant ISS en claimde succesvolle aanvallen tegen computerfabrikant Acer en Apple-leverancier Quanta Computer. De groep maakte in het verleden onder andere gebruik van kwetsbaarheden in Oracle WebLogic om organisaties te compromitteren. Volgens sommige experts heeft de groep bewust het weekend van 4 juli gekozen, aangezien dit een nationale feestdag in de VS is en organisaties daardoor onderbezet zijn.

Eerdere aanvallen op MSP's

Het is niet voor het eerst dat aanvallers via managed serviceproviders bedrijven met ransomware weten te infecteren. Ook de REvil-groep heeft dit eerder gedaan. In 2019 werden klanten van een Amerikaanse MSP slachtoffer van een dergelijke aanval, die plaatsvond via ConnectWise, een plug-in voor Kaseya. Door de aanval zouden 1500 tot 2000 systemen van klanten zijn getroffen.

In juni 2019 was het de REvil-groep die bij een niet nader genoemde MSP wist toe te slaan. Volgens securitybedrijf Huntress Labs kregen de aanvallers toegang via RDP. Vervolgens maakten ze gebruik van de Webroot-managementconsole om de ransomware op klantsystemen te downloaden en aanwezige antivirussoftware uit te schakelen.

In augustus 2019 was het wederom raak en werden systemen van 23 steden in de Amerikaanse stad Texas versleuteld. Tevens wist de REvil-groep in deze maand de data van vierhonderd Amerikaanse tandartspraktijken te versleutelen via een aanval op hun softwareleverancier. In december 2019 sloeg de REvil-groep wederom toe bij een managed serviceprovider waardoor meer dan honderd tandartspraktijken in de VS met ransomware besmet raakten.

Detectietool en adviezen

Kaseya heeft inmiddels een detectietool ontwikkeld waarmee managed serviceproviders kunnen controleren of hun omgeving is gecompromitteerd. Inmiddels zouden meer dan negenhonderd MSP's de tool hebben uitgevoerd. Op dit moment wordt providers nog altijd geadviseerd om hun VSA-servers offline te houden. De FBI en het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security adviseren MSP's om hun VSA-servers achter een VPN of firewall op een apart beheernetwerk te plaatsen en alleen bekende ip-adressen toegang te geven.

Het Witte Huis roept getroffen MSP's en bedrijven op om melding te doen bij de FBI. Daarnaast is er een onderzoek naar de aanval aangekondigd.

Update 6 juli

Kaseya laat weten dat de aanvallers geen toegang tot de broncode van het bedrijf hadden. Door middel van verschillende zerodaylekken konden ze toegang tot de VSA-servers van managed serviceproviders krijgen. Vervolgens gebruikten ze de standaard productfunctionaliteit van VSA om ransomware op de systemen van MSP-klanten te installeren.

"De Amerikanen gingen samen met de Nederlanders druk in de weer om de beveiliging weer op orde te krijgen. De oplossing bleek niet simpel, er werd wekenlang hard gewerkt, vertelt Gevers. ,,Het bedrijf deed er alles aan. Het huurde vijfhonderd man in en kocht zelfs een extra it-beveiligingsbedrijf.”

Hoe hadden ze gedacht dit lek wekenlang geheim te houden? Als je 500 man of meer moet inhuren is de kans groot dat iemand dit lekt. Dan kan die persoon veel geld verdienen. Beter was geweest om alle bedrijven meteen te waarschuwen.

"De Amerikanen gingen samen met de Nederlanders druk in de weer om de beveiliging weer op orde te krijgen. De oplossing bleek niet simpel, er werd wekenlang hard gewerkt, vertelt Gevers. ,,Het bedrijf deed er alles aan. Het huurde vijfhonderd man in en kocht zelfs een extra it-beveiligingsbedrijf.”

Hoe hadden ze gedacht dit lek wekenlang geheim te houden? Als je 500 man of meer moet inhuren is de kans groot dat iemand dit lekt. Dan kan die persoon veel geld verdienen. Beter was geweest om alle bedrijven meteen te waarschuwen.

Het kopen van een bedrijf kost maanden aan voorbereiding, gesprekken op het hoogste niveau, inventarisatie van IT systemen, noem maar op. Het lijkt me heel sterk dat die overname hier aan is gerelateerd. En daarnaast, als je 500 man nodig hebt om je zaakjes op orde te krijgen, dan is er iets HEEL erg mis.

o Twee Nieuw-Zeelandse scholen

o Nederlandse technisch dienstverlener Hoppenbrouwers Techniek

o Nederlandse it-dienstverlener VelzArt

o Belgische managed serviceprovider ITxx

Dat overzicht schiet tekort. De gevolgen zijn nog veel vérstrekkender. Het midden- en kleinbedrijf, een deel van de zorgsector en kleine instellingen, waaronder vrijwilligersorganisaties, zijn ook getroffen:

https://www.destentor.nl/tech/daders-internationale-megahack-eisen-70-miljoen-dollar-losgeld~ad33633d/

Dave Maasland, van ESET Nederland, spreekt in het Eindhovens Dagblad van een "wake-upcall" voor Nederland:

https://www.ed.nl/binnenland/expert-over-wereldwijde-cyberaanval-dit-is-een-wake-upcall-een-zaak-voor-premier-rutte~a98eb5e0/

Helemaal mee eens. We zetten zo enorm in op digitalisering (DigiD dit, bankzaken dat, apps hiervoor, betalen alleen digitaal), alsof er alleen zoete vruchten geplukt kunnen worden met al die nulletjes en eentjes en risico's vooral theoretisch van aard zijn. Ik heb er een hard hoofd in dat op de juiste niveau's calamiteitenplannen worden gemaakt voor het geval dat al die digitalisering eens hopeloos fout gaat.

Misschien moeten we maar eens een dagje of 3 niet meer kunnen pinnen vanwege een enorme cyberaanval. Misschien valt het kwartje dan dat we cash geld verplicht moeten blijven accepteren, dat we serieus aandacht gaan besteden aan security. Het lijkt op bestaande problemen die maar dooretteren: kindertoeslagaffaire, gasboringen in Groningen, noem ze maar op. Als het echt VEEL te laat is komt Den Haag ook eens in actie.

https://www.lemonde.fr/pixels/article/2021/07/03/une-cyberattaque-etendue-contre-une-entreprise-americaine-menace-une-multitude-d-entreprises_6086896_4408996.html

#1 omdat een bonenteller vind dat IT-ers veel te duur zijn en het lastig is voor HRM om de juiste mensen te vinden EN TE HOUDEN en we gaan outsourcen omdat dat per maand goedkoper is (maar niet per incident/change, maar dat zeggen ze niet hardop)

#2 omdat het te groot is geworden?

#3 omdat mensen die beslissingen nemen geen ballen verstand van IT of Security hebben? En deze mensen te arogant of te lui zijn of misschien bang voor hun positie als ze moeten aangeven dat ze inderdaad geen bal verstand hebben van waar ze mee bezig zijn? Immers, een op grassprietjes afgestudeerde HBO is immers altijd een IT leidinggevende, toch?

Rutte is de laatste persoon die je hiermee moet belasten.. Dan wordt het besproken dat IT maar lastig is en dat IT een functie elders moet gaan vervullen. Best case scenario weet ie dat ie er zelf geen verstand van heeft en outsourced ie dat naar indirect de NSA/FBI, en dan weten we dat het antwoord altijd is: is de schuld van de russen/chinezen/noord-koreanen/

We hebben een minister om te bepalen hoeveel sportscholen er komen, hoeveel vermogen een stofzuiger mag hebben,... maar een minister die naar digitale zaken kijkt, nee, dan kon niet... Omdat het idee van PVV af kwam? Of later van de Piraten? Of later van Volt? Of later weer van de PVV? Nee, dan kan het natuurlijk niet... Paria's moet je geen koekjes geven.

Bovendien, overheid en digitaal, dat is toch perfect geregeld? Tis niet dat je elke 24 uur een nieuwe update van de corona check app krijgt, of dat belastingdienst servers elk jaar overbelast raken (gratis tip van mij, laat mensen belastingaangifte doen op hun verjaardag, dan heb je gratis spreiding hoeven niet 17 miljoen mensen tegelijk en die dag kunnen de meeste mensen wel onthouden).

De grote hamvraag is waarom een verouderde maar gesigneerde versie van Windows Defender een sideloading van deze ransomware toeliet. Redmond, iemand? Voor de goede verstander: dit is een architectonisch en institutioneel probleem.

https://www.investigate-europe.eu/en/2017/europes-dire-dependency-on-microsoft/

Ik ben heel benieuwd met welke nieuwe voorstellen en adviezen de Cyber Security Raad binnenkort op de proppen komt.

Misschien moeten we maar eens een dagje of 3 niet meer kunnen pinnen vanwege een enorme cyberaanval. Misschien valt het kwartje dan dat we cash geld verplicht moeten blijven accepteren, dat we serieus aandacht gaan besteden aan security.

Echt, als je denkt dat de oplossing voor dit probleem gezocht moet worden in "we moeten cash blijven gebruiken" dan

ben je weinig realistisch bezig. Niet alleen is er niet voldoende cash in omloop in zo'n situatie, maar ook treft een

dergelijk probleem voldoende systemen die ver voor het uiteindelijke afrekenen liggen om er niks aan te hebben.

Bovendien is het nutteloos om te gaan inzetten op meer security. Waar je op moet inzetten is uitschakelen van criminelen.

Als er een granaat de gebouw in gegooid wordt ga je ook niet inzetten op meer bestendigheid tegen granaten, of

suggereren dat bedrijven zich voortaan in bunkers moeten vestigen in plaats van in kantoorgebouwen met glazen gevels.

https://www.trouw.nl/economie/nederlandse-vrijwilligers-hadden-de-wereldwijde-ransomware-aanval-bijna-voorkomen~b2e52b77/

Bovendien is het nutteloos om te gaan inzetten op meer security. Waar je op moet inzetten is uitschakelen van criminelen.

Als er een granaat de gebouw in gegooid wordt ga je ook niet inzetten op meer bestendigheid tegen granaten, of

suggereren dat bedrijven zich voortaan in bunkers moeten vestigen in plaats van in kantoorgebouwen met glazen gevels.

Wil niet zeggen dat wat je zelf niet kan doen, je dit moet laten. Als je in een inbraakgevoelige buurt woont, leg je ook geen sleutel onder het matje of laat je de deur ook niet los als je buiten gaat, maar ga je eerder investeren in raamsloten en degelijke deursloten. Deze problemen kunnen en moeten getackeld worden via verscheidene wegen. Er moet meer aandacht komen voor security, wat nu door vele software engineers eerder als noodzakelijk kwaad bekeken wordt, en anderzijds moet er ingezet worden op vervolging van degenen die de misdrijven plegen. Dit laatste is enkel mogelijk nadat het misdrijf gepleegd wordt, en met participatie van alle landen, dus wederom is opzet van een degelijke security/awareness nodig.

Misschien is de architectuur van windows en ook andere software niet meer geschikt voor het huidige internet.

"De Amerikanen gingen samen met de Nederlanders druk in de weer om de beveiliging weer op orde te krijgen. De oplossing bleek niet simpel, er werd wekenlang hard gewerkt, vertelt Gevers. ,,Het bedrijf deed er alles aan. Het huurde vijfhonderd man in en kocht zelfs een extra it-beveiligingsbedrijf.”

Hoe hadden ze gedacht dit lek wekenlang geheim te houden? Als je 500 man of meer moet inhuren is de kans groot dat iemand dit lekt. Dan kan die persoon veel geld verdienen. Beter was geweest om alle bedrijven meteen te waarschuwen.

#1 omdat een bonenteller vind dat IT-ers veel te duur zijn en het lastig is voor HRM om de juiste mensen te vinden EN TE HOUDEN

#2 omdat het te groot is geworden?

#3 omdat mensen die beslissingen nemen geen ballen verstand van IT of Security hebben?

https://www.tagesschau.de/wirtschaft/unternehmen/cyberangriff-loesegeld-101.html

FAQ: Wie ist Deutschland vor Cyberangriffen geschützt?

von Michael Stempfle, ARD-Hauptstadtstudio

https://www.tagesschau.de/inland/innenpolitik/bnd-cyberangriffe-deutschland-101.html

Over de digitale wapenwedloop en wat de veiligheidsdiensten wel of niet hier tegen kunnen en mogen uitrichten.

Vertaling: "Achter de schermen wordt gesproken over een reorganisatie van de inlichtingendiensten. Cyberaanvallen toonden aan dat een opdeling in binnenlandse en buitenlandse inlichtingendiensten niet langer zinvol meer is."

https://www.ad.nl/tech/daders-internationale-megahack-eisen-70-miljoen-dollar-losgeld~ad33633d/

Dan zouden veel van die bedrijven en hun klanten ook wekenlang 24/7 geen inkomsten hebben gehad. Een dilemma.

Bovendien is het nutteloos om te gaan inzetten op meer security. Waar je op moet inzetten is uitschakelen van criminelen.

Als er een granaat de gebouw in gegooid wordt ga je ook niet inzetten op meer bestendigheid tegen granaten, of

suggereren dat bedrijven zich voortaan in bunkers moeten vestigen in plaats van in kantoorgebouwen met glazen gevels.

Wil niet zeggen dat wat je zelf niet kan doen, je dit moet laten. Als je in een inbraakgevoelige buurt woont, leg je ook geen sleutel onder het matje of laat je de deur ook niet los als je buiten gaat, maar ga je eerder investeren in raamsloten en degelijke deursloten.

Slechte vergelijking, want het probleem rond ransomware en de benodigde security bevindt zich niet op het nivo

van degelijke raam- en deur sloten maar op het nivo van 80cm beton en stalen deuren in plaats van glas en huisdeuren.

Misschien is de architectuur van windows en ook andere software niet meer geschikt voor het huidige internet.

Ook voor de recente printer-spooler aanval is Linux ongevoelig, doordat Linux daar standaard geen rootrechten voor ingesteld heeft, en Windows wel.

Software-eigenschappen zoals "Privacy by design" en "Security by design" en ook "Open source" zijn steeds belangrijker.

En waarom heeft Windows Defender de Kaseya/VSA-aanval niet herkend en geneutraliseerd?

Dus het ene "closed source" programma (Windows) moet het andere "closed source" (Kaseya) volledig vertrouwen en verplicht whitelisten in zijn anti-malware oplossing (Windows Defender). Dat klinkt niet echt als een goed "Security by design" ontwerp.

Heeft Microsoft de code van Kaseya dan wel geaudit? Kennelijk onvoldoende of niet. Zo is een Trojan Horse constructie ontstaan, raak je de controle kwijt over je eigen veiligheid, en het vertrouwen in Microsoft.

En waarom wordt het uitschakelen van Windows Defender door de besmette Kaseya software toegestaan door het Windows OS, en gaan er geen alarmsignalen af bij Windows? En als dan een oude versie van Windows Defender uit 2014 (!!) wordt (zij)geladen, waarom gaan dan ook geen alarmsignalen af bij Windows?

Mijn eigen antwoord: niemand die het weet of kan duiden, want Windows is closed-source.

Mijn eigen oplossing: "Privacy by design" en "Security by design" en "Open source" als kernwaarden van de software architectuur zijn de basis van duurzaam vertrouwen.

#1 omdat een bonenteller vind dat IT-ers veel te duur zijn en het lastig is voor HRM om de juiste mensen te vinden EN TE HOUDEN en we gaan outsourcen omdat dat per maand goedkoper is (maar niet per incident/change, maar dat zeggen ze niet hardop)

#2 omdat het te groot is geworden?

#3 omdat mensen die beslissingen nemen geen ballen verstand van IT of Security hebben? En deze mensen te arogant of te lui zijn of misschien bang voor hun positie als ze moeten aangeven dat ze inderdaad geen bal verstand hebben van waar ze mee bezig zijn? Immers, een op grassprietjes afgestudeerde HBO is immers altijd een IT leidinggevende, toch?

#4 omdat al die half gare IT managers (zonder verstand van IT) denken dat outsourcen altijd de oplossing is voor al hun dilemma's en men in dat wereldje graag zoveel mogelijk verantwoordelijkheden afschuift.

Misschien is de architectuur van windows en ook andere software niet meer geschikt voor het huidige internet.

https://www.security.nl/posting/710093/Windows-domeincontrollers+door+print+spooler-lek+volledig+over+te+nemen

Misschien is de architectuur van windows en ook andere software niet meer geschikt voor het huidige internet.

Nieuw hier? Dat wordt hier al jaren geroepen en het is natuurlijk niet voor niets dat succesvolle technologiereuzen (zoals Google) al lang Linux gebruiken in plaats van software voor lichte consumententoepassingen.

Dan zouden veel van die bedrijven en hun klanten ook wekenlang 24/7 geen inkomsten hebben gehad. Een dilemma.

Ho wacht even! Het was geen operationeel systeem, het was een beheer systeem.

Als je je beheer systeem uitschakelt (en je operationele systeem is niet verschrikkelijk brak) dan stoppen niet meteen

de inkomsten van die klanten. Wellicht voor die beheer bedrijven, maar vast ook niet meteen. Die kunnen nog taken

uitvoeren waarvoor ze geen directe toegang tot de klant systemen nodig hebben, en bovendien zitten hun contracten

vast goed in elkaar.

Misschien is de architectuur van windows en ook andere software niet meer geschikt voor het huidige internet.

Lees de documentatie over "DarkRadiation" van Trendmicro. Dat gaat over de vondst van bash ransomware, gericht op RedHat, CentOS en Debian, in de vorm van een SSH-worm. Dat idee kan je slapenloze nachten bezorgen.

https://www.security.nl/posting/708442#posting708800

De boodschap is dat je als Linux systeembeheerder niet op je lauweren kunt gaan rusten. Er is werk aan de winkel.

Misschien is de architectuur van windows en ook andere software niet meer geschikt voor het huidige internet.

Lees de documentatie over "DarkRadiation" van Trendmicro. Dat gaat over de vondst van bash ransomware, gericht op RedHat, CentOS en Debian, in de vorm van een SSH-worm. Dat idee kan je slapenloze nachten bezorgen.

https://www.security.nl/posting/708442#posting708800

De boodschap is dat je als Linux systeembeheerder niet op je lauweren kunt gaan rusten. Er is werk aan de winkel.

Met die conclusie ben ik het eens: blijf waakzaam. Onder andere door als whitehat de modus operandi van de blackhat te begrijpen en daarop te anticiperen.

Het genoemde “Dark Radiation” is een goed praktijkvoorbeeld. Als een dergelijk ontwerp in zijn opzet slaagt heb je een (groot) probleem.

https://www.trendmicro.com/en_us/research/21/f/bash-ransomware-darkradiation-targets-red-hat--and-debian-based-linux-distributions.html

Maar “Dark Radiation” is gebaseerd op een kwetsbaarheid aangeduid als CVE-2017-1000253.c

https://www.cvedetails.com/vulnerability-list/year-2017/opov-1/overflow.html

Publish date: 2017-10-05, Update date: 2017-12-09

Deze CVE is van toepassing op CentOS 7 kernel versions 3.10.0-514.21.2.el7.x86_64 and 3.10.0-514.26.1.el7.x86_64

Dus alleen als deze bijna vier jaar oude patch niet is aangebracht in deze CentOS distro versions zou “Dark Radiation” een kans hebben.

De vraag is waarom deze “Dark Radiation” ransomware toch recent wordt beschreven in het artikel van Trend Micro van 17 juni 2021. Misschien omdat Facebook en Twitter op CentOS draaien? Hopelijk draaien ze daar niet (nog steeds) deze oude kwetsbare versies van CentOS uit 2017, er is tijd genoeg geweest voor een update zou je zeggen. Maar ik kan me heel goed voorstellen dat Facebook en Twitter het ultieme doel zijn van een blackhat ransomware developer.

https://arstechnica.com/gadgets/2020/12/centos-shifts-from-red-hat-unbranded-to-red-hat-beta/

gedateerd 12-10-2020

https://www.techradar.com/news/facebook-and-twitter-want-to-enable-centos-stream-for-large-scale-deployments

gedateerd 13-01-2021

Zouden Facebook en Twitter alert genoeg zijn?

Gezien de weergegeven data in de door Trendmicro gepubliceerde screenshots, van de gevonden malware directories, waren de criminelen er nog in mei 2021 mee aan het sleutelen. Ze zagen er dus recentelijk nog brood in. Wat te verwachten valt, is dat ze de scripts voor andere, nieuwe exploits zullen aanpassen. Er gist dus iets.

https://www.sentinelone.com/blog/darkradiation-abusing-bash-for-linux-and-docker-container-ransomware/

We wijken af van het hoofdonderwerp. Ik laat het hier bij.

De grote hamvraag is waarom een verouderde maar gesigneerde versie van Windows Defender een sideloading van deze ransomware toeliet. Redmond, iemand? Voor de goede verstander: dit is een architectonisch en institutioneel probleem.

https://www.investigate-europe.eu/en/2017/europes-dire-dependency-on-microsoft/

Ik ben heel benieuwd met welke nieuwe voorstellen en adviezen de Cyber Security Raad binnenkort op de proppen komt.

Defender is hier niet het probleem, maar een slechte configuratie van de end-points. As de eindgebruiker is staat is om Defender uit te zetten, dan is er toch echt iets niet ok met je setup. Er zijn voldoende configuratie mogelijkheden om dit soort zaken te voorkomen: temper protection, en wat ook had geholpen is dat Powershell in constrained language mode draait bij normale gebruikers.

Het backup en storage systeem is niet windows maar was wel degelijk om zeep geholpen.

De notoire probleemgevallen met kwetsbaarheden. Niet voor niets is de printerserver geisoleerd om die reden..

Er zullen best meer zaken geraakt zijn ... een sql injection via een website. Dat duidt op de lamp stack.

Kortom het kortzichtige OS flaming is een hoofdoorzaak van dit soort slechte afgeschermde IT situaties.

Vergeet niet dat er maanden aan gewerkt werd maar het niet op tijd wou lukken. Of was het dat er snel werd gedaan werd omdat men in de gaten had dat men de kwaden op het spoor was.

Ja, dat kun je wel stellen. Niet OK.

Lees de DIVD limited disclosure:

https://csirt.divd.nl/2021/07/07/Kaseya-Limited-Disclosure/

Nederlandse onderzoekers vonden zeven kwetsbaarheden in Kaseya-software

donderdag 8 juli 2021, 10:09 door Redactie

https://www.security.nl/posting/711251/Nederlandse+onderzoekers+vonden+zeven+kwetsbaarheden+in+Kaseya-software

Het backup en storage systeem is niet windows maar was wel degelijk om zeep geholpen.

https://www.security.nl/posting/642572/Fox-IT+rapport+Maastricht

pagina 2 van 9 uit de “Reactie Universiteit Maastricht op rapport FOX-IT van 05-02-2020”

pagina 12 van 38 uit rapport Fox-IT Projectnaam Fontana, Projectnummer 190346, Opdrachtgever Universiteit Maastricht, Onderwerp Ondersteuning bij ransomware, Datum 5 februari 2020.”

De notoire probleemgevallen met kwetsbaarheden. Niet voor niets is de printerserver geisoleerd om die reden..

https://www.security.nl/posting/710241/CERT_CC+waarschuwt+voor+kritieke+kwetsbaarheid+in+Windows+Print+Spooler

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1675

Microsoft zelf geeft deze kwetsbaarheid als titel: “Windows Print Spooler Remote Code Execution Vulnerability”. En Karma4 probeert een rookgordijn op te trekken door een ander probleem (kwetsbaarheid van veel IoT apparaten) er voor te schuiven? Alleen als je een probleem goed analyseert, kan je werken aan een oplossing.

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-1675

Titel van het probleem: “Windows Print Spooler Elevation of Privilege Vulnerability”

En dan is er ook nog CVE-2021-34527 maar dat laat zien dat Microsoft zelf goed in staat is het probleem te analyseren. Rookgordijnen helpen niet, patches wel.

Er zullen best meer zaken geraakt zijn ... een sql injection via een website. Dat duidt op de lamp stack.

https://news.sophos.com/en-us/2021/07/04/independence-day-revil-uses-supply-chain-exploit-to-attack-hundreds-of-businesses/

En “Code injection” kan zowel optreden bij een Lamp (Linux, Apache, MySQL, PHP/Perl/Python) als ook een Wamp gebaseerd op Windows, want de sql code injection vindt plaats op MySQL.

https://en.wikipedia.org/wiki/LAMP_(software_bundle)

Karma4, ik ben niet erg onder de indruk van jouw bijdrage in deze. Misinformatie en rookgordijnen, daar wordt geen enkel OS beter van.

Het backup en storage systeem is niet windows maar was wel degelijk om zeep geholpen.

https://www.security.nl/posting/642572/Fox-IT+rapport+Maastricht

pagina 2 van 9 uit de “Reactie Universiteit Maastricht op rapport FOX-IT van 05-02-2020”

Karma4 heeft het weer eens bij het verkeerde eind. Dat zal karma4 nooit toegeven, omdat in Maastricht de kroonjuwelen op solide UNIX-achtige systemen staan, waaronder vrije en ondersteunde Linux distributies. In de IT wereld is dat een publiek geheim. Oudgedienden die het Security.NL forum sinds jaar en dag volgen, weten wie de broodheer van karma4 is en wat zijn dubbele agenda is. Het opzettelijk verdraaien van de feiten ligt er vaak zo dik op dat het lachwekkend is. De wat beter geïnformeerde lezer op Security.NL prikt daar makkelijk door heen en schud hoogstens meewarig het hoofd.

https://www.nrc.nl/nieuws/2021/07/10/cyberbende-revil-verslikt-zich-in-te-grote-prooi-a4050602

https://cybleinc.com/2021/07/03/uncensored-interview-with-revil-sodinokibi-ransomware-operators/

https://www.nrc.nl/nieuws/2021/07/13/websites-revil-bende-achter-grootschalige-hack-plots-onbereikbaar-a4050891

REvil ransomware group disappeared, Tuesday morning. It’s unclear who made that happen.

He may have done exactly that. But that is only one possible explanation...

[1] https://www.nytimes.com/2021/07/13/us/politics/russia-hacking-ransomware-revil.html

donderdag 15 juli 2021, 08:11 door Redactie,

https://www.security.nl/posting/712276/CISA+geeft+beveiligingstips+voor+managed+serviceproviders+en+hun+klanten

Het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security heeft nu een reeks beveiligingstips opgesteld voor MSP's en hun klante, in het midden- en kleinbedrijf:

https://us-cert.cisa.gov/ncas/current-activity/2021/07/14/cisa-insights-guidance-msps-and-small-and-mid-sized-businesses

https://datanews.knack.be/ict/nieuws/dit-zijn-geen-hackertjes-meer-het-gesofisticeerde-zakenmodel-achter-ransomware/article-longread-1757923.html

Er is een 'zichtbare bewaking' nodig, waardoor de risico's en kosten voor de aanvallers hoger worden. "Denk daarbij aan het afschrikeffect van een zichtbaar diefstalalarm op een gevel, of van een stadswacht die door de straat wandelt."

vrijdag 23 juli 2021, 08:42 door Redactie

https://www.security.nl/posting/713543/Kaseya+ontvangt+decryptiesleutel+voor+slachtoffers+ransomware-aanval

woensdag 8 september 2021, 14:25 door Redactie

https://www.security.nl/posting/719607/Websites+REvil-ransomwaregroep+weer+online+na+Kaseya-aanval

donderdag 16 september 2021, 15:00 door Redactie

https://www.security.nl/posting/720834/Decryptietool+helpt+slachtoffers+REvil-ransomware+bij+ontsleutelen+data

De tool van BitDefender zou werken bij alle aanvallen met de REvil-ransomware die vóór 13 juli 2021 zijn uitgevoerd.

vrijdag 14 januari 2022, 16:01 door Redactie

https://www.security.nl/posting/738415/Russische+geheime+dienst+houdt+verdachten+achter+REvil-ransomware+aan

vrijdag 14 januari 2022, 16:01 door Redactie

https://www.security.nl/posting/738415/Russische+geheime+dienst+houdt+verdachten+achter+REvil-ransomware+aan

Het eerste slachtoffer van een oorlog is de waarheid.

https://www.nrc.nl/nieuws/2022/03/03/cybercrimelen-kiezen-openlijk-partij-voor-poetin-en-betalen-a4096514

donderdag 10 maart 2022, 10:51 door Redactie

https://www.security.nl/posting/745999/Verdachte+achter+wereldwijde+ransomware-aanval+via+Kaseya+uitgeleverd+aan+VS

Hij kan tot een gevangenisstraf van 115 jaar worden veroordeeld, zo laat het Amerikaanse ministerie van Justitie weten.

Deze posting is gelocked. Reageren is niet meer mogelijk.